Mit Wireshark habe ich seit längeren mal wieder ein Thema aus dem Netzwerkbereich. Das liegt daran, dass mein alter Netzwerklehrer Sebastian Philippi mittlerweile zu Netzwerkthemen Videos macht und mich gebeten hat, dass Video zum Theme Telnet und TFTP belauschen einmal als schriftliches Tutorial nieder zu schreiben.

Mit Wireshark habe ich seit längeren mal wieder ein Thema aus dem Netzwerkbereich. Das liegt daran, dass mein alter Netzwerklehrer Sebastian Philippi mittlerweile zu Netzwerkthemen Videos macht und mich gebeten hat, dass Video zum Theme Telnet und TFTP belauschen einmal als schriftliches Tutorial nieder zu schreiben.

Wenn dies gut klappt und ich selbst mit dem Artikel am Ende zufrieden bin, werde ich hier immer mal wieder eine schriftliche Form eines Videos erstellen.

Inhaltsverzeichnis

Disclaimer

Da es sich bei Wireshark um ein recht mächtiges Werkzeug handelt, kann dieses auch für illegale Zwecke missbraucht werden. Aus diesem Grund weise ich an dieser Stelle darauf hin, dass es strafbar ist diese Software zur Vorbereitung und Verwendung von Straftaten zu verwenden. Bereits ein Scan ein einem fremden W-LAN ist bereist strafbar. Das ganze ist ausführlich in StGB 202c erläutert.

Macht also keinen Unsinn und verwendet das Tool nur in euren eigenen Netzen, wo ihr auch die Erlaubnis dafür habt.

Dump einspielen in Wireshark

Ich denke wie man Wireshark installiert brauche ich an dieser Stelle nicht erklären. Die Dumps zum Testen könnt ihr unter diesem Link herunterladen: https://www.dropbox.com/s/7kk7lb23tou811w/dumps.zip?dl=0

Um den Dump zu laden, öffnen wir nun Wireshark. Unter Datei -> Öffnen kommen wir in das entsprechende Menü zum Datei auswählen. Hier wird die entsprechende pcapng Datei ausgewählt.

telnet Stream folgen mit Wireshark

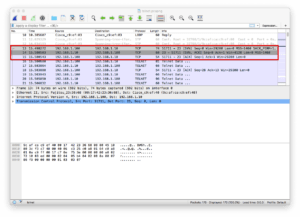

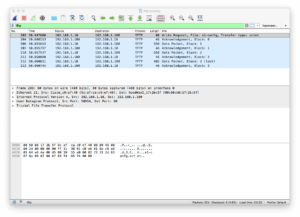

Als erstes laden wir den Dump für die telnet Verbindung. Ist dieser geladen, können wir bereits in Zeile 13-15 den TCP Handshake erkennen.

Da wir uns hier nun primär die Telnet Verbindung anschauen wollen, können wir oben in den Filter telnet eingeben. Wir sehen nun, dass in unsere Liste nur noch Pakete vom Protokoll telnet angezeigt werden.

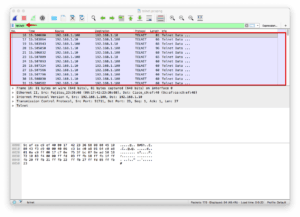

Wenn wir jetzt einen Rechtsklick auf das erste Paket machen, können wir dem TCP Stream folgen.

In dem Fenster das sich nun öffnet, können wir die komplette telnet Kommunikation sehen. Alle blauen Zeichen, sind Information die das Gerät an uns schickt, alle roten Informationen sind unsere Eingaben über telnet. Dies hat zur folge das zb. bei der Eingabe des Usernamen bei sebi alle Buchstaben doppelt sind, da diese einmal von uns eingegeben werden und anschließend zum Anzeigen auf unserem Monitor von dem Geräte zurückgeschickt wurden.

Was wir hier nun genau sehen ist, dass Sebastian sich auf einen Cisco Switch eingeloggt hat, in den privilegierten Modus gewechselt ist und sich die komplette Konfiguration anzeigen lassen hat.

Dadurch das telnet unverschlüsselt arbeitet, hätte also jeder der einen Network Sniffer wie Wireshark in einem Netzwerk laufen lässt die Möglichkeit hier alle Informationen abzufangen.

tftp Stream folgen mit Wireshark

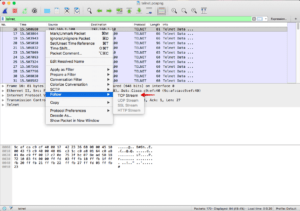

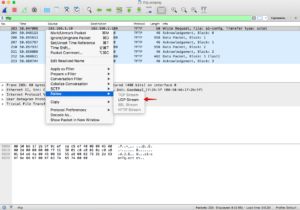

Nachdem wir uns jetzt eine telnet Sitzung angeschaut haben, wollen wir das ganze auch noch mit tftp machen. Dafür wird der entsprechende tftp Dump geladen. Hier schränken wir das Protokoll nun auf tftp ein.

Hier wählen wir jetzt das erste Paket aus und folgen dem UDP Stream.

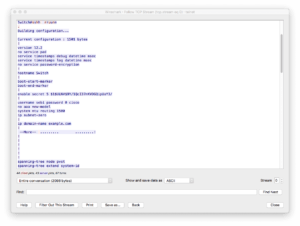

In dem Fenster das sich nun öffnet müssen wir bis zu Stream 4 springen. Hier sehen wir dann die komplette Switch Konfiguration, die über tftp übertragen wurden.

Also auch bei tftp können wir alle Informationen mitlesen.

Fazit telnet und tftp

Beide Protokolle sind sehr unsicher, da diese unverschlüsselt arbeiten. Aus diesem Grund sollte man die Protokolle gegen verschlüsselte austauschen. In Firmennetzwerken wird für solchen administrativen Datenverkehr oftmals ein eigener Netzbereich, zb. mit VLAN, realisiert.

Wireshark Video von SePhi Tv

In dem Video wird noch auf ssh eingegangen. Dies habe ich mir in diesem Artikel gespart, da man dabei eh nichts vernünftiges mitlesen kann.

Schreibe einen Kommentar